Fem cyber-trender du må se opp for

15 mai 2025

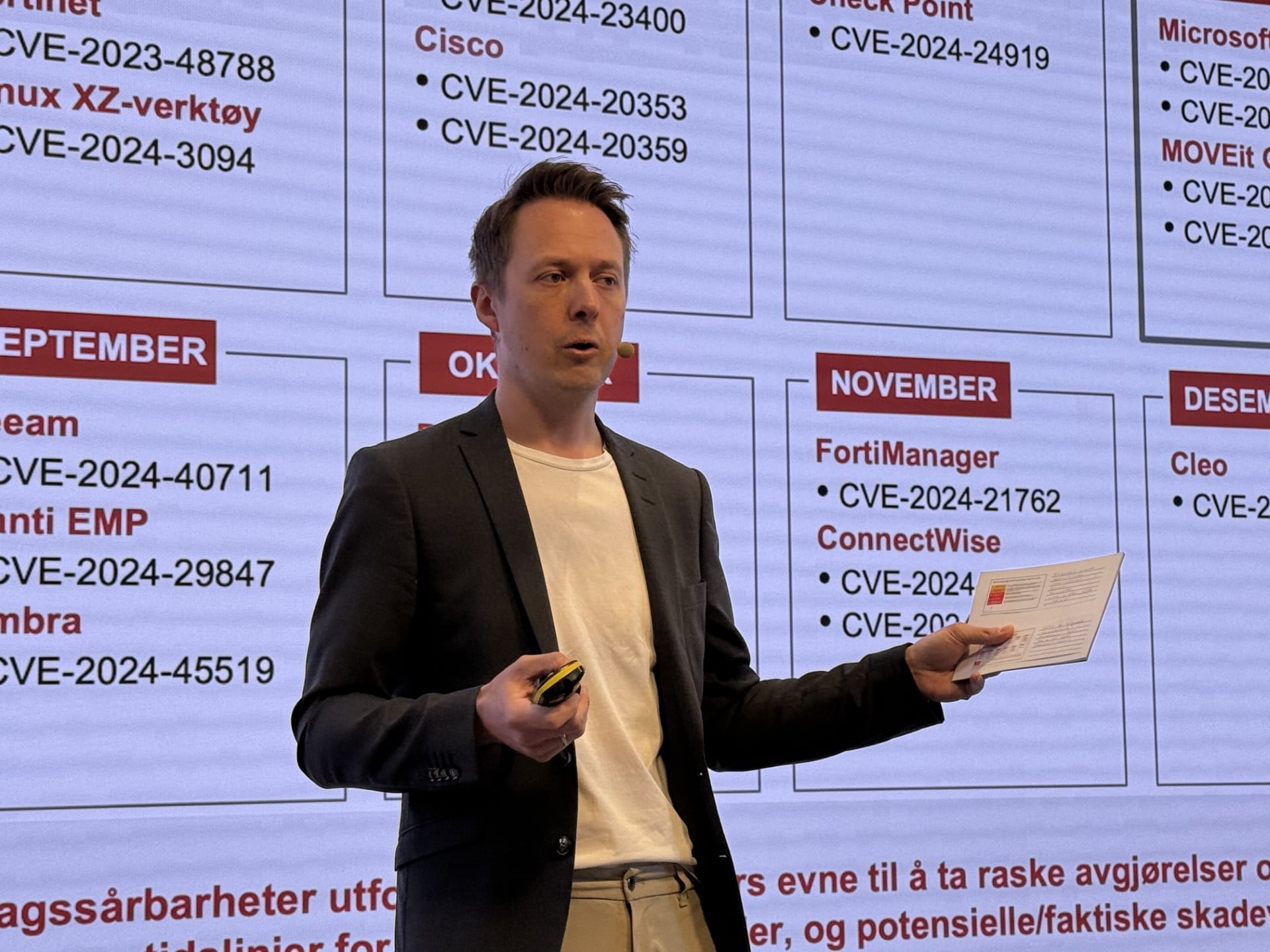

– Vi registrerte 4837 datalekkasjer i fjor, og et tjuetalls av dem er norske og offentlig kjente, sier cyber-partner i PwC, Jan Henrik Schou Straumsheim. Her foran noen av fjorårets CVE´er (Common Vulnerabilities and Exposures) under frokostseminaret 2x18.

– At hackere tar seg inn i e-poster for å påvirke utbetalinger og hemmelig informasjon er trolig et milliardproblem for norsk næringsliv, sier cyberpartner i PwC, Jan Henrik Schou Straumsheim.

Her er fem trender norske virksomheter møter fremover:

1. Økt bruk av KI i angrep

– Vi observerer at tiden det tar fra hackere kommer seg inn i e-post-systemet til de har tatt ut e-postene med verdifull informasjon og analysert de synker betraktelig. Det er tydelig at hackerne bruker KI, sier Jan Henrik Schou Straumsheim, cyberpartner i PwC.

Slik bruker hackerne KI

Bruk av KI-verktøy har eksplodert det siste året, ifølge Year in Retrospect som er en analyse av fjorårets angrep. KI-verktøy brukes i sosial manipulering og utvikling av skadelig programvare/angrepskode. Hackerne bruker KI-verktøy både for å undersøke og samle inn informasjon om neste mål, og automatisere tidskrevende arbeidsprosesser.

– Hackerne har blitt profesjonelle, sier cyber-partner i PwC, Jan Henrik Schou Straumsheim. Han hjelper Norges største virksomheter med å beskytte seg.

2. Ransomware: Rekordhøyt antall ofre navngitt på lekkasjenettsteder

– Trusselaktørene har aldri vært proffere. Vi ser stadig flere forsøk på digital utpressing ved hjelp av ransomware. Dette er til tross for at politi og justismyndigheter har jobbet iherdig over lengre tid, sier cybereksperten. Industri, rådgivningstjenester og bygg og anlegg er de sektorene med flest hendelser. Det er 1000 flere lekkasjer enn året før. Ransomware-as-a-Service gjør det mulig for aktører å kjøpe tilgang til ferdige verktøy og tjenester, slik at de kan gjennomføre angrep uten å utvikle egne løsninger.

3. Desinformasjonskampanjer

Det blir flere og flere kampanjer fra land som Russland og Iran som sprer falsk eller misvisende informasjon i den hensikt å spre frykt og usikkerhet. Det skjer spesielt i forbindelse med valg og internasjonale hendelser, med mål om å påvirke offentlige oppfatninger og politiske prosesser.

4. Sårbarheter i kritisk infrastruktur

Angrep på kritisk infrastruktur, som energi og vannforsyning, blir mer vanlig. Det er vesentlig å styrke sikkerheten rundt disse systemene for å unngå alvorlige konsekvenser. NIS2-direktivet stiller strenge krav til sikkerheten for at virksomhetene som er spesielt viktig for samfunnet skal ha en grunnleggende digital sikkerhet.

Les mer: Alt om NIS2-direktivet

5. Mer av Proxy-nettverk

Trusselaktører bruker proxy-nettverk for å skjule sin identitet og aktivitet. Dette gjør det vanskeligere å spore og stoppe dem. Også i Norge har vi funnet slike nettverk. – Et eksempel er kinesiske trusselaktører som utnytter kommersielle VPS-tjenester, og kompromitterer IoT-enheter (Internet of Things), som f.eks. hjemmenettverket til Kari og Ola, for å maskere aktivitetene deres. Dette gjør det utfordrende å attribuere aktiviteten, sier Straumsheim.

Last ned Year in Retrospect her

Det er tre måter hackerne lurer seg unna tofaktorautentisering på:

- De stjeler sesjonstokens, som er en slags billett du får når du har identifisert deg med tofaktorautentisering.

- MFA (multifactor authentication)-fatigue, en teknikk hackere bruker for å overvelde ofrene med autentiseringsmeldinger. Mange klikker på dem fordi de blir lei av at de dukker opp.

- Hackerne utnytter en feilkonfigurasjon. Microsoft kommer til å gjøre endringer hvor de setter number matching som standard for multifaktorautentifisering. Det vil gjøre det vanskeligere for trusselaktørene å komme seg inn.

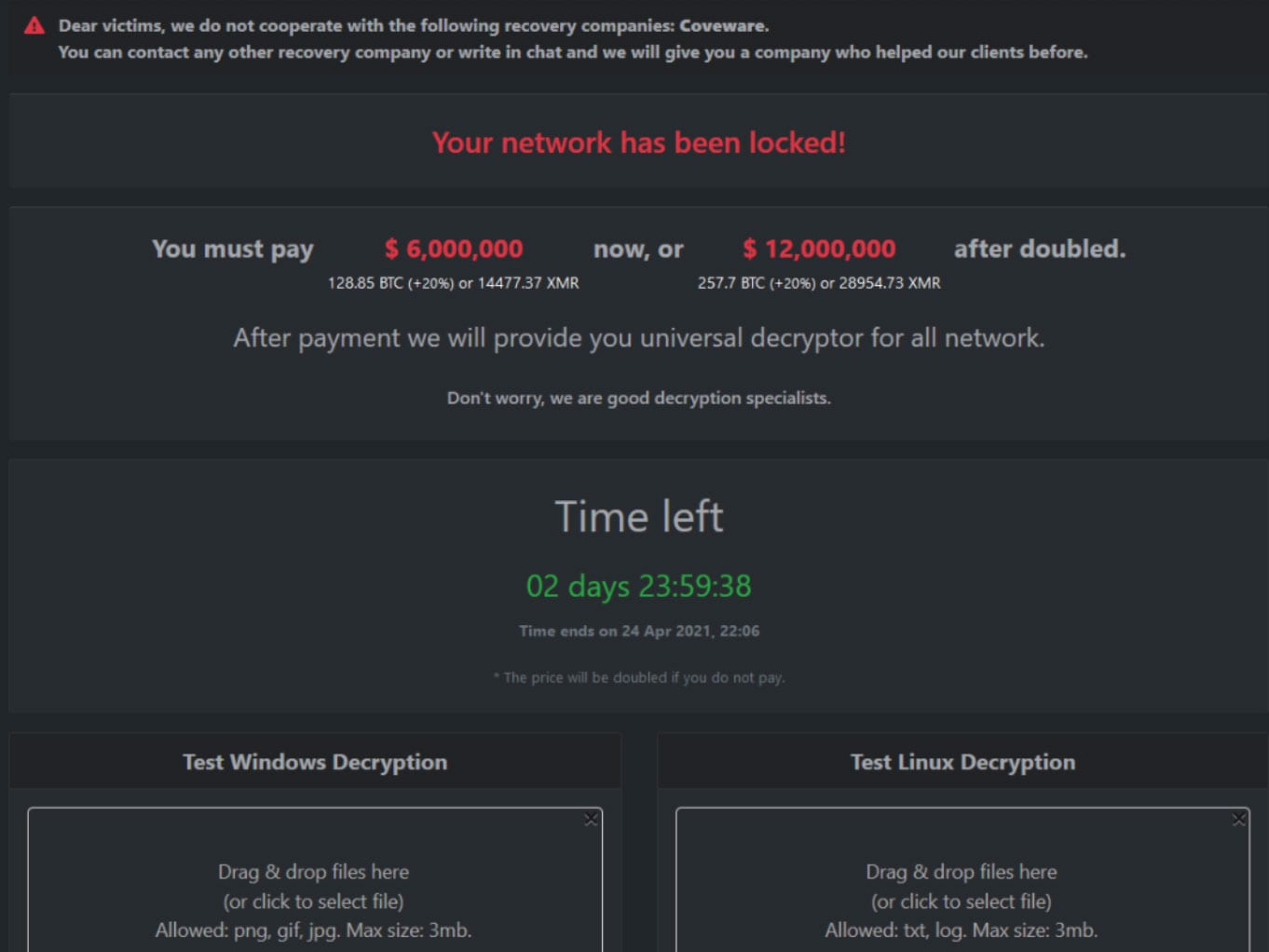

Skjermbilde fra en nettside tilhørende trusselaktøren Darkside (omtales som White Apep av PwC) som møtte en norsk virksomhet i 2021

– Ikke betal løsepenger!

– Dessverre ser vi at enkelte andre i sikkerhetsbransjen bistår ofre med å fasilitere utbetalinger, for eksempel ved å kjøpe kryptovalutaen kjeltringene tar seg betalt i. I enkelte tilfeller ser vi at også forsikringsselskaper tilbyr bistand fra underleverandører som tar dialogen med hackerne. For å forhandle på pris. Vi mener denne praksisen undergraver arbeidet politiet og andre private sikkerhetsaktører gjør. Vår anbefaling er at løsepenger ikke skal betales med mindre det er risiko for liv og helse, sier cyber-partneren som leder den tekniske cyber-avdelingen.

Vil du vite mer om våre tjenester?

Vi kan hjelpe deg med alt fra å kartlegge, beskytte, oppdage og håndtere cyberhendelser til å bygge robuste sikkerhetsprogrammer i din virksomhet.

Jeg vil høre fra deg!

Ring meg gjerne for en uforpliktende prat om hvordan det står til i din virksomhet.

Kontakt oss

Partner | Leder for Cyber Threat Operations, PwC Norway

Tlf: 415 26 290